Cómo configurar HTTPS en la nube

Escondido en el código, el peligro. Sí, así de directo: la nube, ese paraíso digital que prometimos sería infalible, a menudo guarda sorpresas que nos dejan expuestos. Imagina esto: estás gestionando un sitio web en cloud hosting, confiando en que todo está seguro, pero un descuido en la configuración de HTTPS podría exponer datos sensibles como si fueran un secreto mal guardado. Y aquí viene la verdad incómoda: no es que la nube sea insegura por naturaleza, pero sin el HTTPS bien configurado, estás invitando a intrusos a tu fiesta. Si sigues leyendo, no solo aprenderás a blindar tu setup en plataformas como AWS o Azure, sino que ganarás paz mental y un boost en el SEO, porque Google premia a los sitios que priorizan la privacidad. Vamos a desmenuzar esto de manera práctica y humana, sin rodeos ni tecnicismos innecesarios.

¿Recuerdas esa tarde en que el servidor se volvió un caos total?

Hace unos años, en un proyecto para una pequeña empresa en Madrid, me encontré lidiando con un lío monumental en cloud hosting. Estaba configurando un sitio en Google Cloud Platform, y pensé que activar HTTPS sería tan simple como pulsar un botón. Pero no, amigo, resultó que el certificado SSL no se había propagado correctamente por las instancias, y de repente, usuarios reportando errores de conexión. Fue como si mi setup hubiera decidido rebelarse, justo cuando el jefe me preguntaba por el progreso. Y justo ahí, en medio de ese estrés, aprendí una lección de oro: en la nube, cada detalle cuenta.

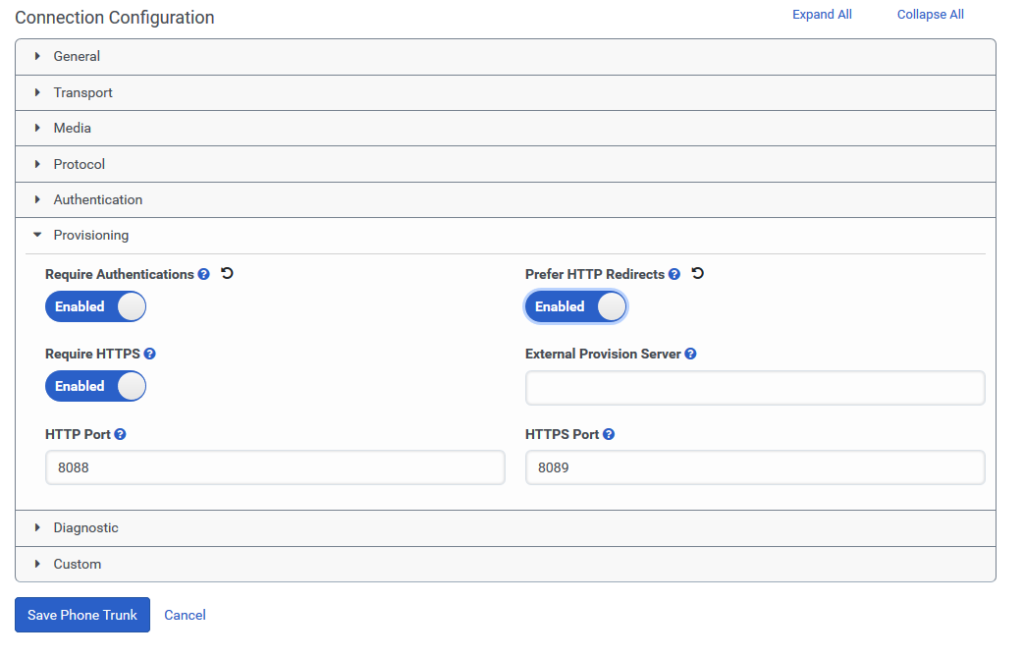

Mi anécdota personal, con sus fallos y todo, me llevó a entender que configurar HTTPS no es solo un paso técnico; es como armar un rompecabezas donde cada pieza –desde el dominio hasta el balanceo de carga– debe encajar. Opinión subjetiva aquí: creo que muchos subestimamos lo vital que es usar herramientas como Let's Encrypt en entornos como Azure, porque parece "demasiado fácil", pero si no verificas el handshake TLS, estás dejando puertas abiertas. En Latinoamérica, donde "echarle un vistazo" rápido a las configs es común, este error puede costar caro. La lección práctica que saqué fue implementar un checklist antes de lanzar: verifica el certificado en el panel de control, asegúrate de que el puerto 443 esté abierto, y prueba la conexión con herramientas como OpenSSL. Esto no solo salvó mi pellejo esa vez, sino que me hizo ver la nube como un aliado impredecible, no un enemigo.

¿Acaso el HTTPS en la nube es el santo grial que todos pintan?

Hay un mito flotando por ahí, sobre todo entre novatos en cloud hosting, que dice que subir tu sitio a AWS o Google Cloud automáticamente lo hace HTTPS-ready, como si la plataforma hiciera magia por ti. Pero vamos, eso es como creer que un coche nuevo se maneja solo porque tiene asistente de conducción. La verdad incómoda es que, aunque estos proveedores ofrecen certificados integrados, configurar HTTPS requiere manualidad y atención, especialmente en entornos multi-región donde las políticas de seguridad varían.

En mi experiencia, trabajando con clientes en España, he visto cómo este mito lleva a configuraciones deficientes, dejando sitios vulnerables a ataques MITM –ese tipo de cosas que en series como "Mr. Robot" parecen de ficción, pero en la realidad pueden arruinar un negocio. No es que esté siendo sarcástico, pero sí, es frustrante ver cómo un simple descuido en el renew de certificados puede exponer datos. Para desmontar esto, considera esto: en cloud hosting, HTTPS no es plug-and-play; debes integrar el certificado con tu load balancer y configurar redirecciones HTTP a HTTPS para evitar fugas. Y para darle una vuelta al mito, te diré que la clave está en herramientas como Cloudflare, que facilitan el proceso, pero no lo resuelven todo. Al final, es una llamada a la responsabilidad: no confíes ciegamente en la nube; dale el mimo que se merece.

¿Qué pasaría si pruebas tu HTTPS ahora, en pleno vuelo?

Piensa en esto: ¿realmente sabes si tu configuración de HTTPS en cloud hosting está a prueba de balas? Es una pregunta disruptiva, lo sé, porque nos pone en jaque. En lugar de teorizar, propongo un experimento simple que puedes hacer desde tu escritorio. Abre tu consola de comandos y ejecuta un test con nmap o SSL Labs para escanear tu dominio. Verás, es como entrenar para un maratón inesperado: al principio parece abrumador, pero una vez que lo intentas, descubres debilidades que ni imaginabas, como cifrados obsoletos o configuraciones de cipher suites flojas.

En mi último proyecto, hice exactamente eso en un setup de Azure, y oh sorpresa, encontré que el certificado no cubría subdominios correctamente. Y justo cuando pensaba que estaba todo listo... ya sabes, el caos se desata. Este experimento no solo te da datos reales, sino que te obliga a iterar: ajusta tus políticas de seguridad, reinicia instancias si es necesario, y monitorea con logs en tiempo real. Es una forma práctica de humanizar el proceso, porque al final, en el mundo del cloud hosting, probar y fallar es lo que nos hace crecer. No es perfecto, pero es real.

Al cerrar este viaje por la configuración de HTTPS en la nube, déjame darte un giro: lo que parece una tarea técnica rutinaria es, en realidad, un acto de confianza hacia tus usuarios, algo que va más allá de códigos y certificados. Así que, ve directo a tu panel de control de cloud hosting y realiza una auditoría completa de tu HTTPS hoy mismo –no mañana, hoy. ¿Y tú, qué harías si un fallo en la encriptación te costara un cliente clave? Reflexiona sobre eso y comparte en los comentarios; podría ser el inicio de una conversación que salve headaches a más de uno.

Si quieres conocer otros artículos parecidos a Cómo configurar HTTPS en la nube puedes visitar la categoría Hosting en la Nube (Cloud Hosting).

Entradas Relacionadas